앞서 OpenVPN을 이용해서 site-to-site 방식 VPN을 구성하였다면, 이번에는 IPsec을 이용하여 site-to-site 방식 VPN을 구성해보기로 하자.

마찬가지로 2개의 망과 그 아래 클라이언트는 아래와 같다.

Router1(pfSense1) – WAN : 192.168.1.211 / LAN : 192.168.11.1

Router2(pfSense2) – WAN : 192.168.1.212 / LAN : 192.168.12.1

Client1(Debian1) – 192.168.11.101

Client1(Debian2) – 192.168.12.101

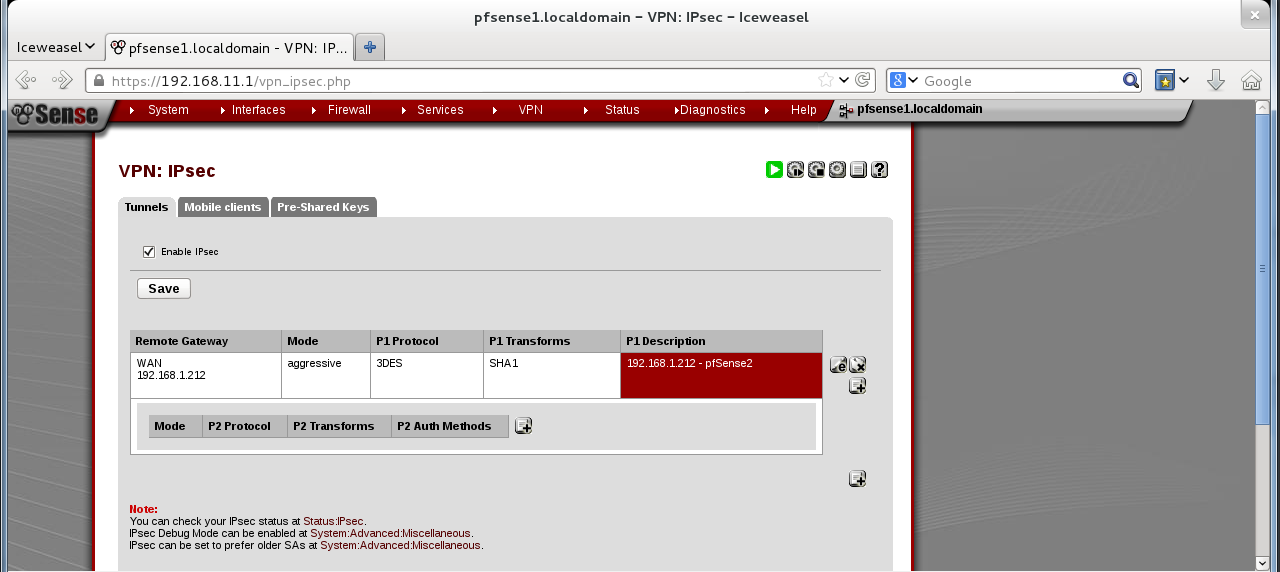

1. VPN Server 설정 (pfSense1)

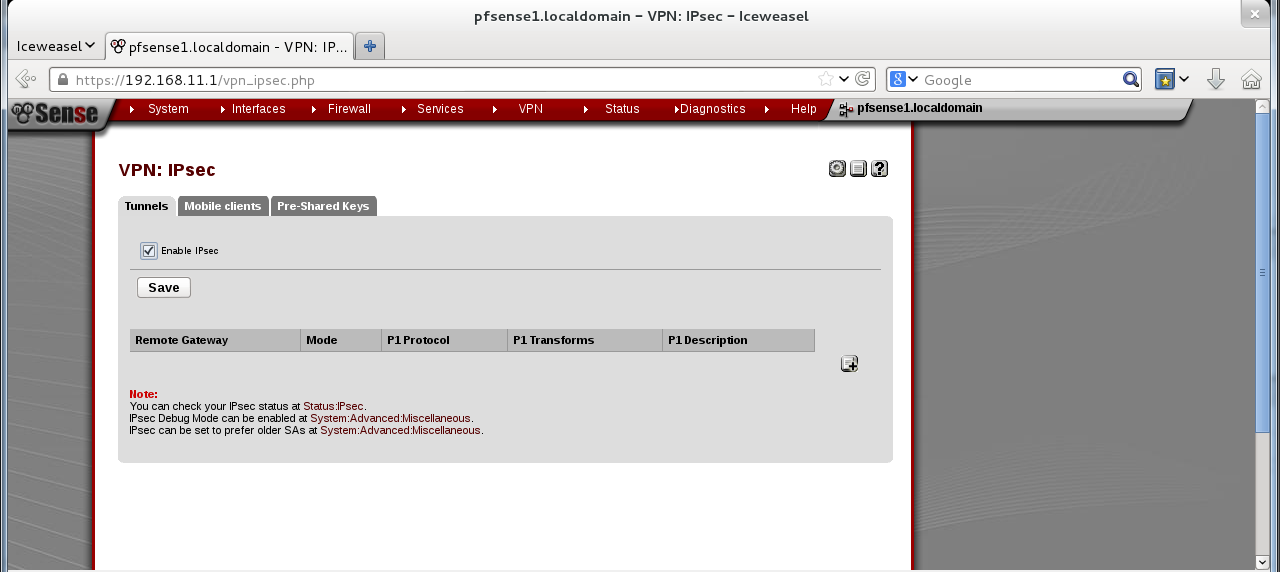

“VPN-IPsec” 메뉴에서 ‘Enable IPsec’을 체크하여 저장한 후, +를 눌러 설정을 추가한다.

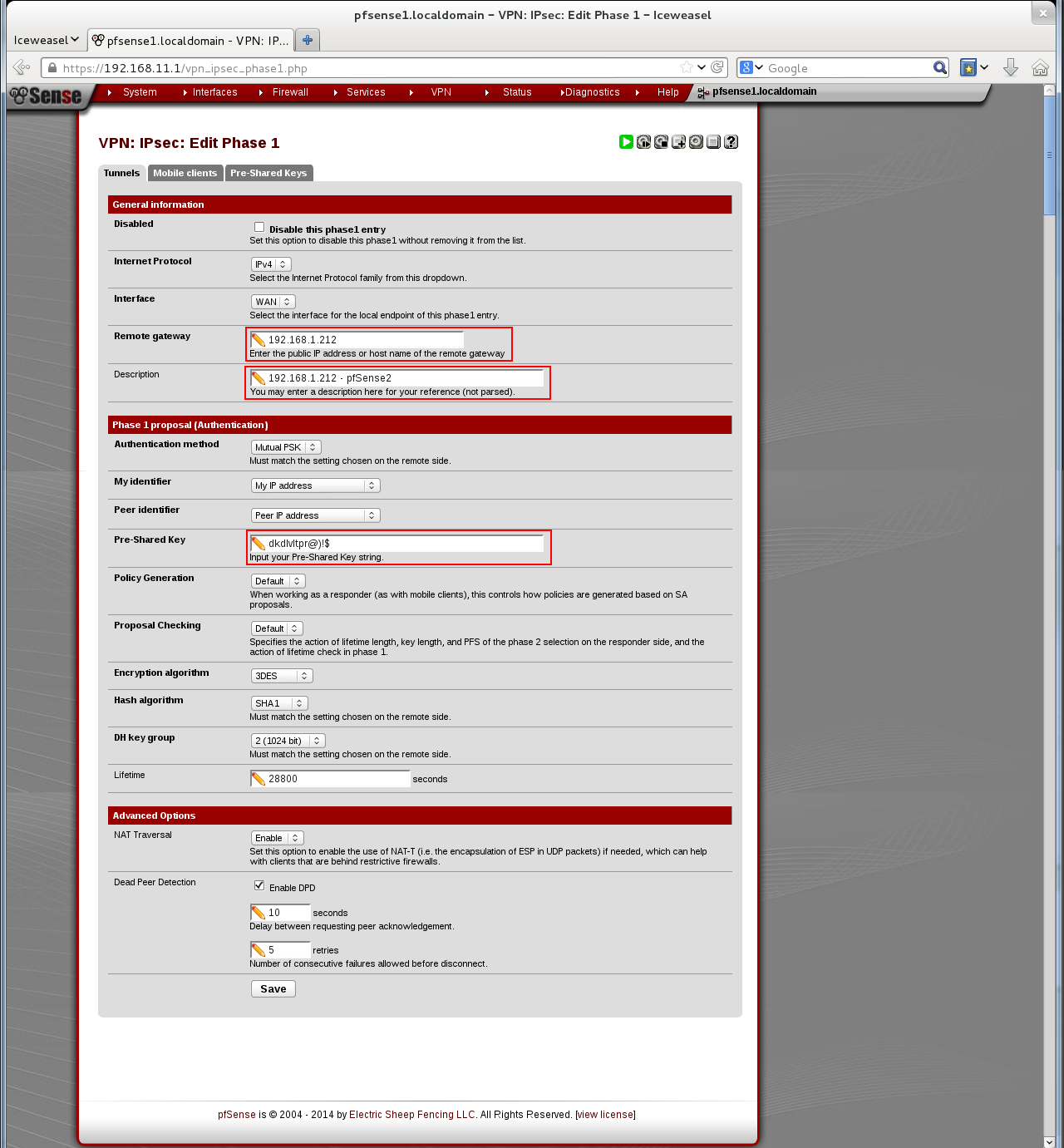

1) Remote gateway : 192.168.1.212

→ IPsecVPN을 연결할 라우터(pfSense1)의 WAN 주소를 입력

2) Pre-Shared Key

→ 자신이 사용할 Pre-Shared Key을 정하여 입력

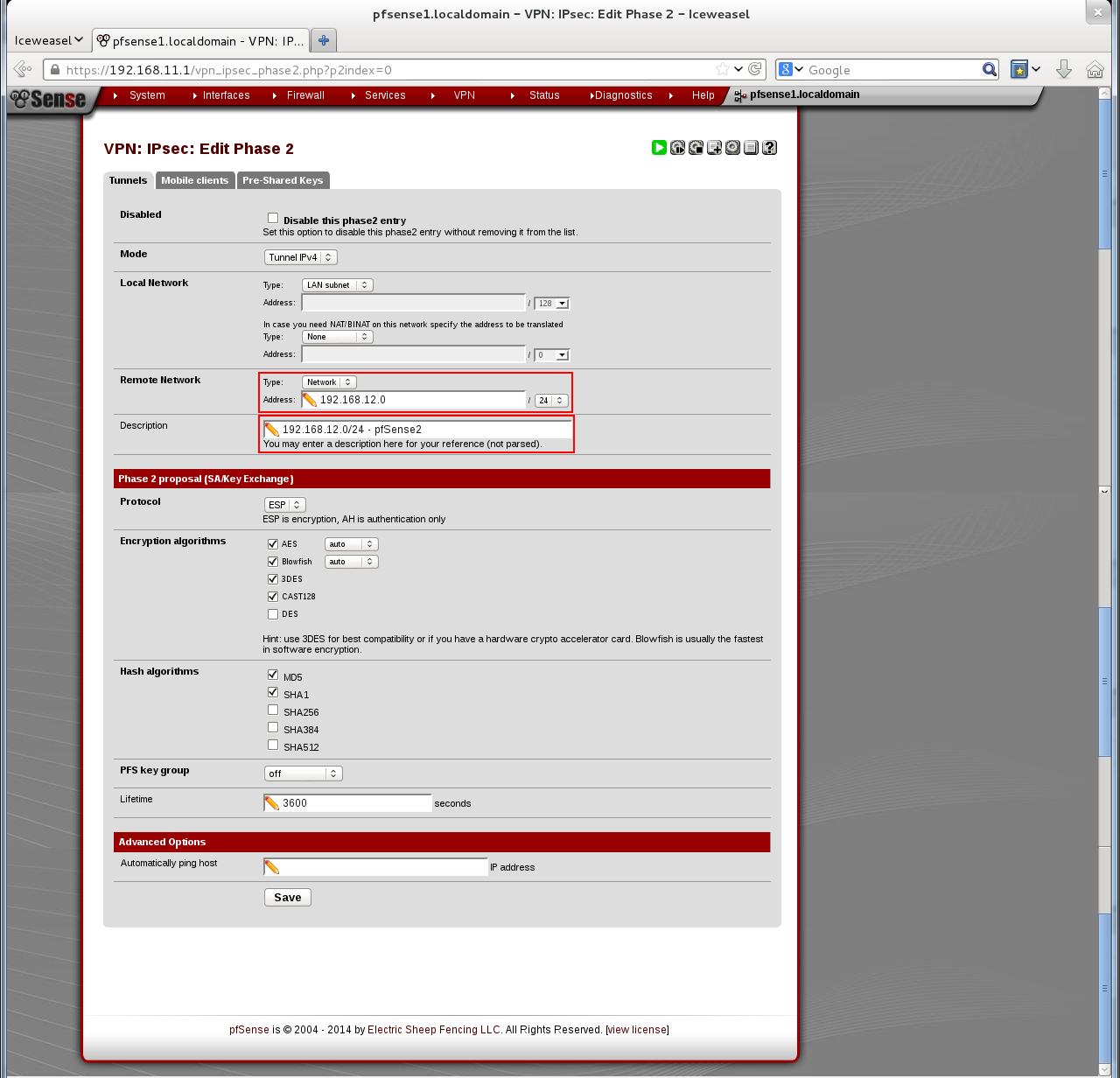

저장 후 설정된 Remote Gateway 아래 박스의 +를 눌러 tunnels 설정을 한다.

1) Remote Network : 192.168.12.0

→ pfSense2의 LAN Subnet을 입력한다.

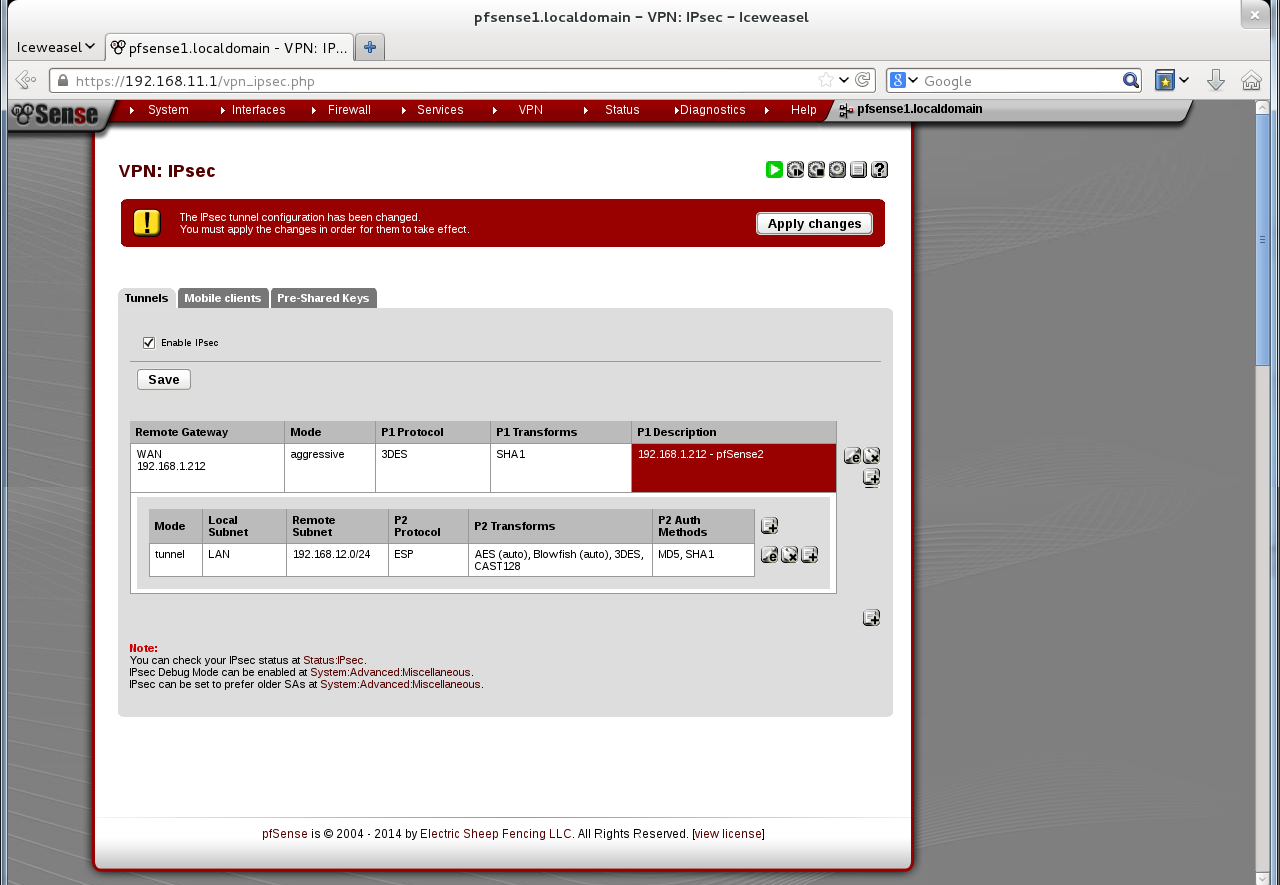

변경사항을 적용하면 VPN Server(pfSense1)의 설정은 완료

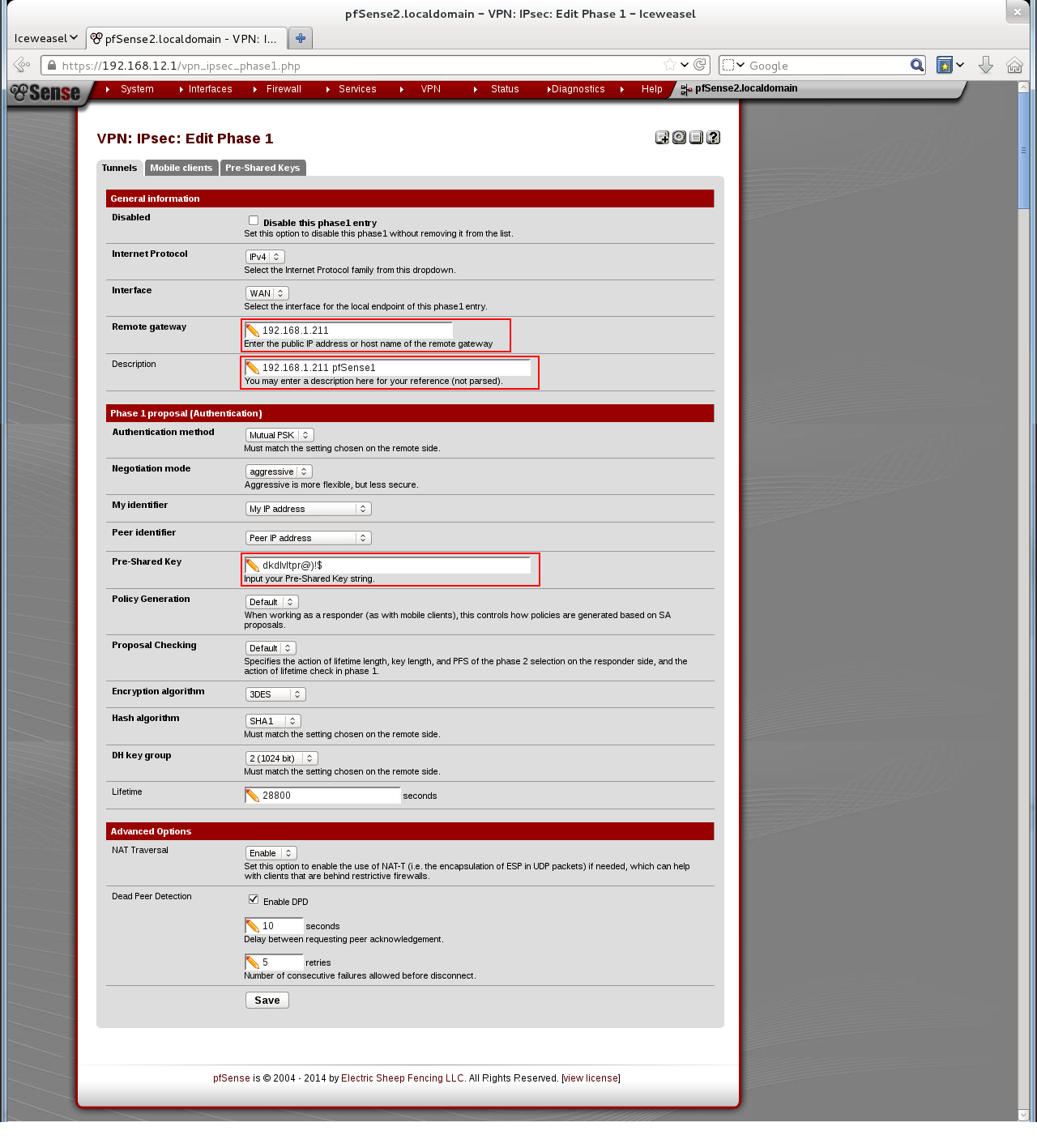

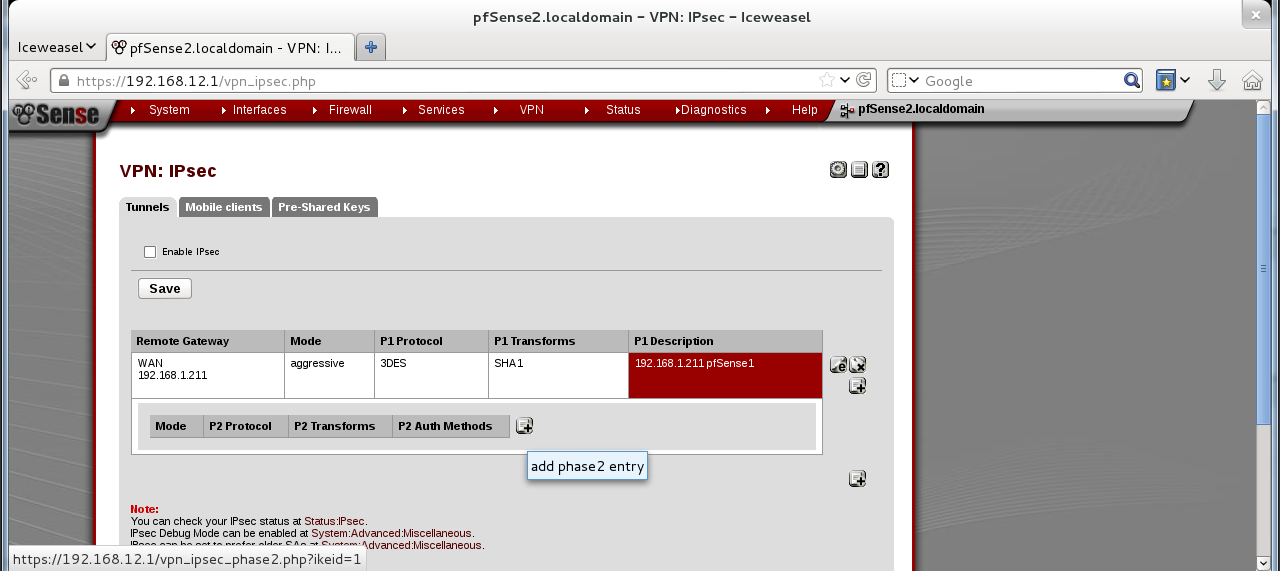

2. VPN Server 설정 (pfSense2)

이번에는 pfSense2에서 pfSense1의 Remote Gateway를 설정해보자.

1) Remote gateway : 192.168.1.211

1) Remote gateway : 192.168.1.211

→ IPsecVPN을 연결할 라우터(pfSense1)의 WAN 주소를 입력

2) Pre-Shared Key

→ VPN Server(pfSense1)에서 지정한 Pre-Shared Key를 입력

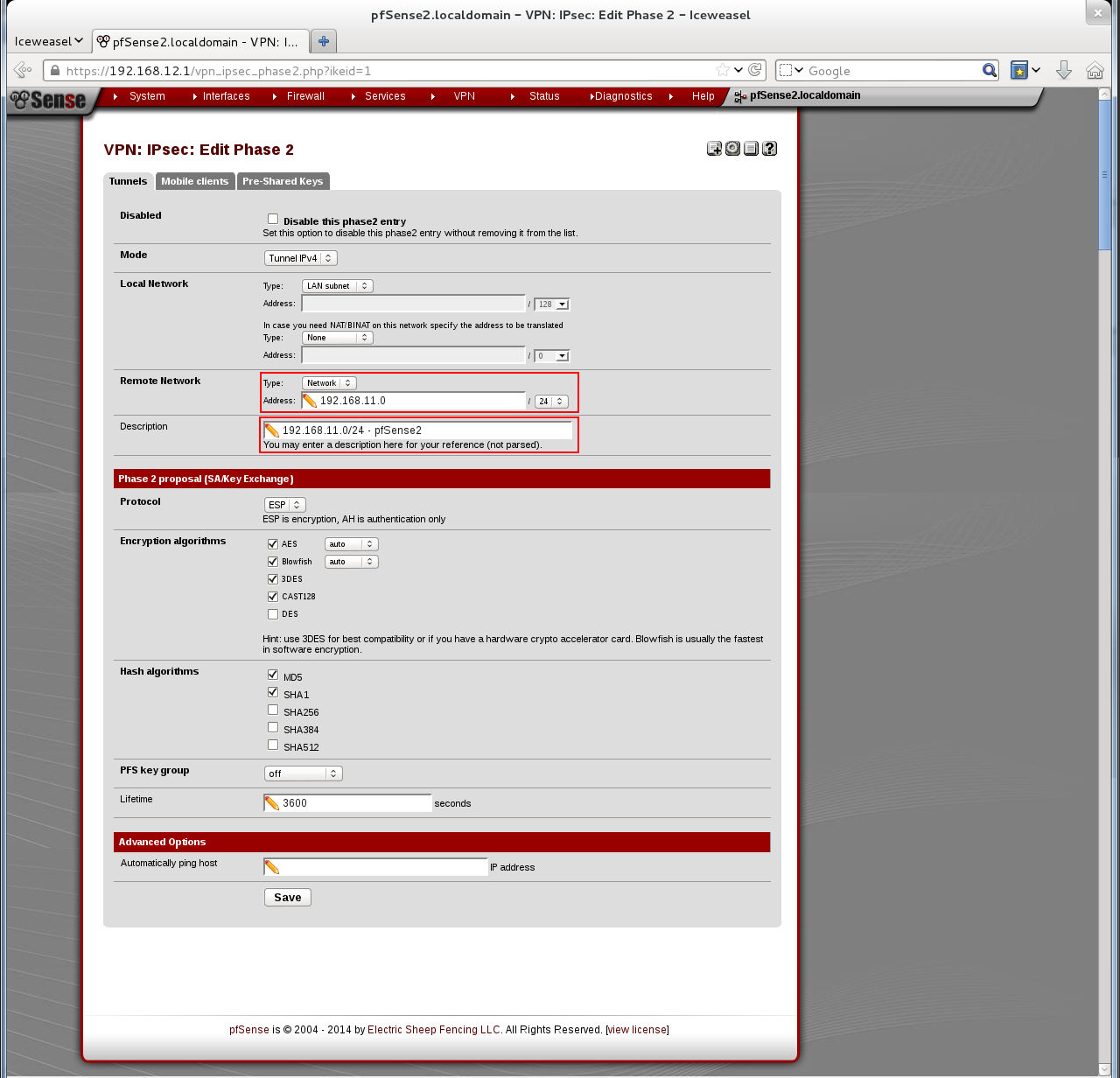

저장 후 마찬가지로 설정된 Remote Gateway 아래 박스의 +를 눌러 tunnels 설정을 한다.

1) Remote Network : 192.168.11.0

→ pfSense2의 LAN Subnet을 입력한다.

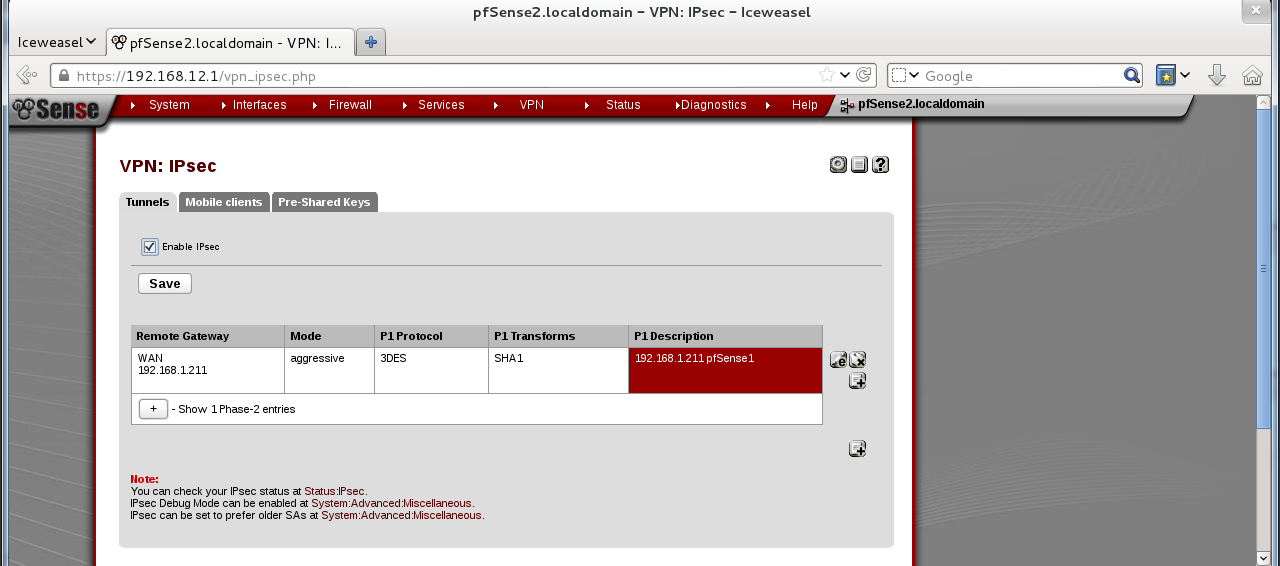

Next를 눌러 다음으로 넘어가면 pfSense2의 Remote Gateway 설정이 완료되고,

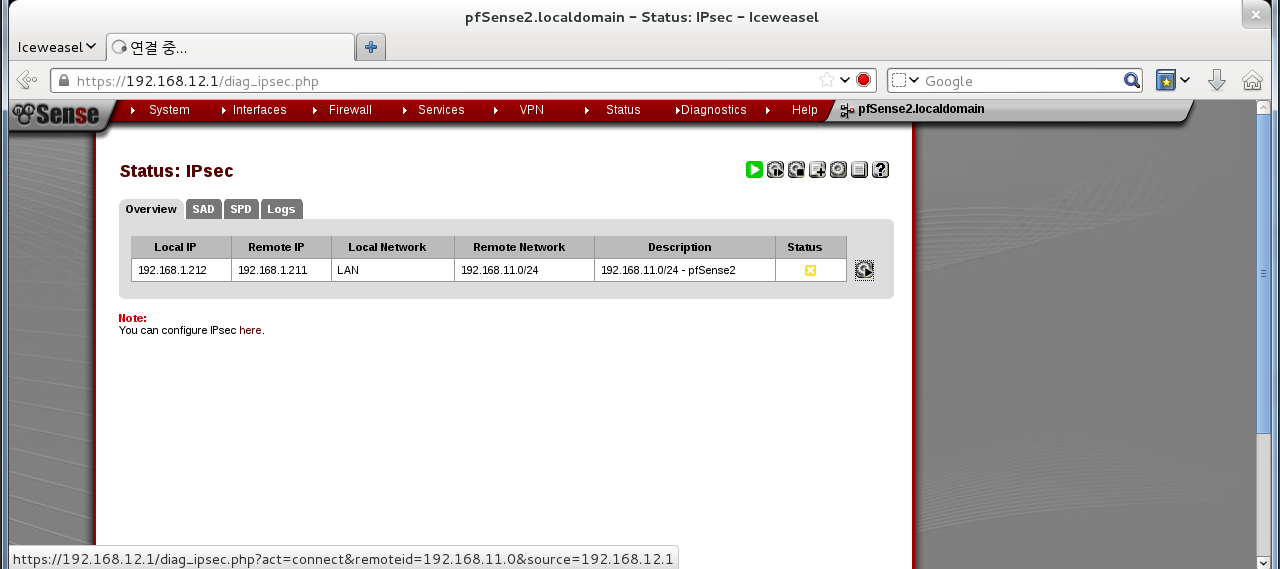

Save를 눌러 저장한 다음 “Status-IPsec”로 이동한 다음

현재 State가 error인 것이 확인되며, 옆에 있는 Connect VPN 버튼을 눌러 site-to-site VPN을 시작한다.

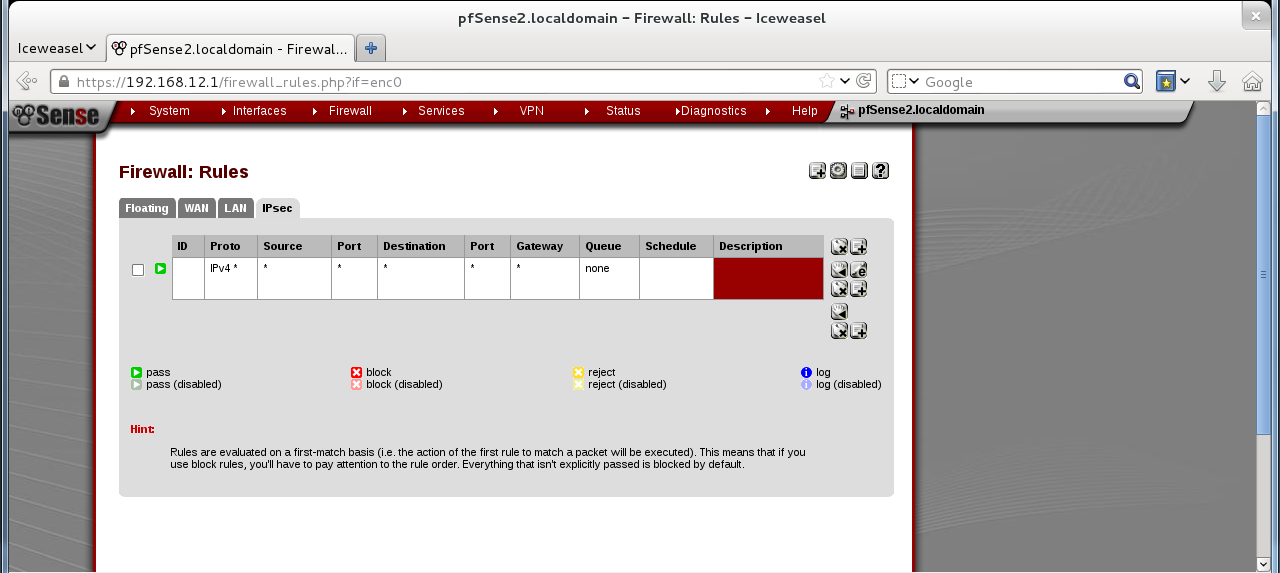

만약, 그래도 시작이 되지 않으면 방화벽에서 IPsec 설정이 되지 않은 것이니, 아래 화면과 같이 방화벽 설정을 한다.

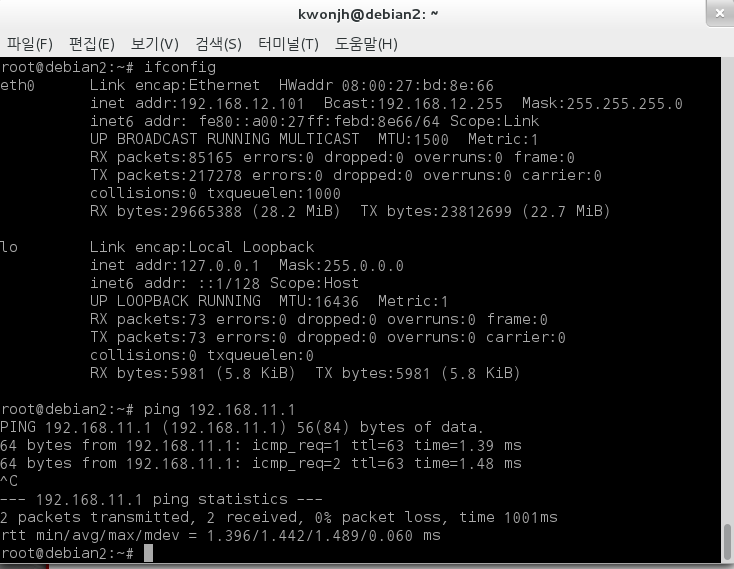

3. 테스트

debian2에서 터미널창을 열어 pfsense1(192.168.11.1)로 ping을 날려보고, 아래와 같이 정상적으로 ping이 가면 정상적으로 설정이 완료된 것이다.

이상 IPsec을 이용한 site-to-site VPN 구성이었습니다.